Les applications mobiles (qu’elles soient d’un usage professionnel ou personnel) font partie intégrante de nos vies. Nous sommes de plus en plus nombreux à apprécier de pouvoir accéder à tous les services qu’elles nous offrent, depuis n’importe quel équipement, à n’importe quel moment : pour illustrer ce phénomène, on peut prendre l’exemple des applications bancaires au travers desquelles nous souhaitons accéder, sans contraintes, à notre argent.

En tant qu’utilisateur de ces applications, nous ne portons pas une grande attention aux technologies d’authentification sophistiquées qui sécurisent nos usages ; pourtant, elles permettent d’empêcher des personnes mal intentionnées d’usurper notre identité (et accessoirement, de vider notre compte en banque, dans le cas d’une appli bancaire !)

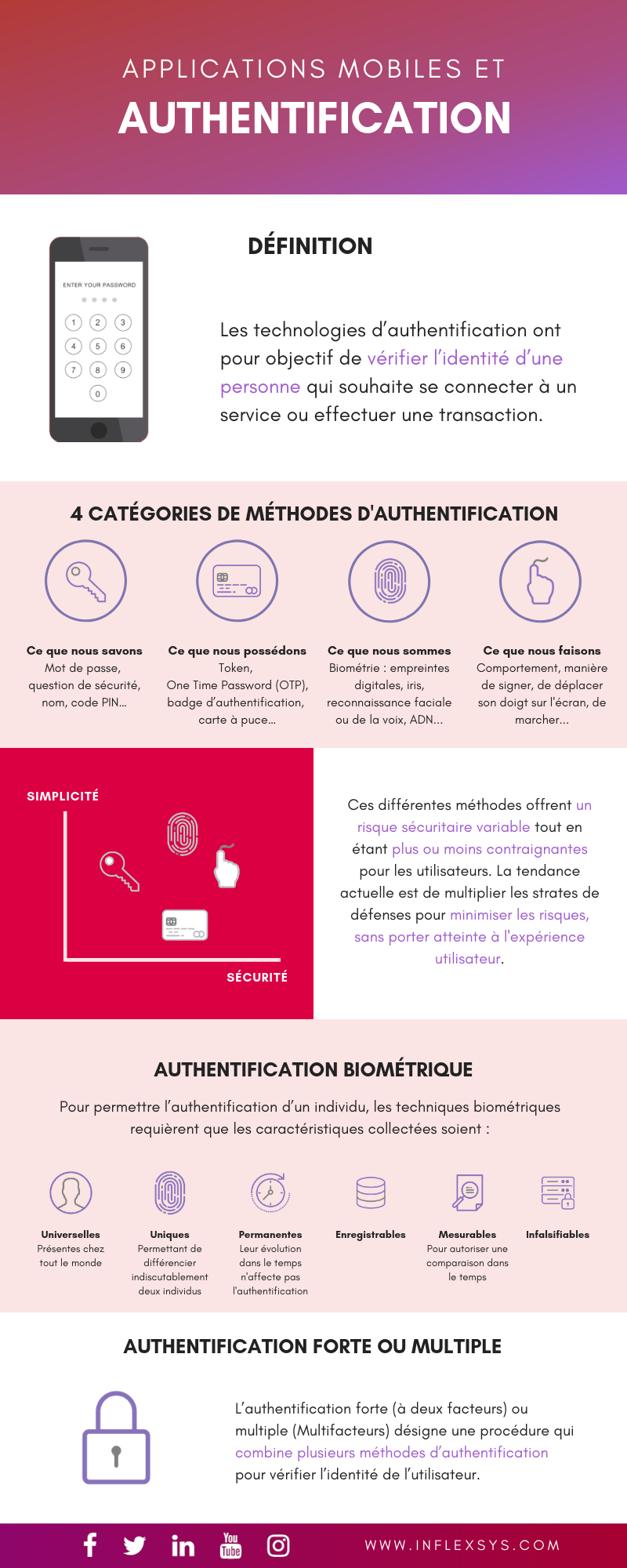

Ces technologies d’authentification ont pour objectif de vérifier l’identité d’une personne qui souhaite se connecter à un service ou effectuer une transaction. Au cours des dernières années, elles ont considérablement évolué : elles sont devenues plus difficiles à compromettre que les méthodes traditionnelles s’appuyant sur des mots de passe, tout en simplifiant l’expérience utilisateurs des mobinautes. Elles sont en effet moins contraignantes, intégrées à leur équipement (tablette, smartphone, smartwatches…) et/ou à leurs applis.

Elles se matérialisent sous forme de tokens ou de soft tokens, de QR codes ou encore de méthodes biométriques. Elles se combinent entre elles (on parle alors d’authentification forte ou multiple) pour apporter encore plus de sécurité.

Dans cet article, nous vous proposons un petit tour d’horizon de ces nouvelles méthodes d’authentification.

Différentes méthodes d’authentification

On peut classer les méthodes d’authentification dans 3 catégories selon ce sur quoi elles s’appuient :

- Ce que nous savons : Mot de passe, question de sécurité, nom, code PIN…

- Ce que nous possédons : Token, One Time Password (OTP), badge d’authentification, carte à puce…

- Ce que nous sommes : Empreintes digitales, iris, visage, ADN… (ce qu’on appelle la biométrie)

La première approche est l’approche traditionnelle qui offre un risque sécuritaire important, car elle peut être facilement compromise. La seconde approche, utilisée notamment par le milieu bancaire, offre une sécurité plus importante tout en étant plus contraignante pour l’utilisateur (les codes peuvent éventuellement être perdus ou non reçus à temps lors des transactions). L’intérêt de la troisième approche, la biométrie, réside dans le fait que l’utilisateur lui-même devient un élément d’authentification, ce qui simplifie le processus.

Les tokens : une courte durée de validité

Le token est issu d’un algorithme qui génère des mots de passe à usage unique, à durée de vie courte (au maximum 1 à 2 minutes) ; il se synchronise avec une application cliente. Cet algorithme peut être installé sur une clé USB ou sur une carte à puces qui transmet le code par contact avec l’équipement de lecture. Étant donnée la courte validité du mot de passe ainsi obtenu, cette technique minimise le risque de vol. Il existe aussi des « soft tokens » (« soft » signifiant « software ») qui sont générés par une application (API), par opposition aux tokens de type SecureID, qui sont fournis par de petits boîtiers physiques.

Authentification biométrique : pas besoin de mot de passe !

Une autre bonne pratique concerne la fréquence d’envoi. Comme nous le disions précédemment, un mobinaute dérangé de manière trop récurrente par des push notifications peut être incité à se désabonner des notifications,

La biométrie gagne actuellement en popularité car elle permet d’authentifier une personne, sans mot de passe, à partir de données qui lui sont propres : rien de plus simple en effet que de s’authentifier sur un Smartphone grâce à son empreinte digitale (tel que le propose déjà le capteur d’empreinte digitale Touch ID, par exemple) !

Il existe 3 sortes différentes de méthodes s’appuyant sur la biométrie :

- l’analyse biologique (odeur, sang, salive, ADN…) ;

- l’analyse comportementale (chaque personne a une manière unique de signer, d’utiliser un clavier d’ordinateur ou de déplacer son doigt sur l’écran d’un smartphone, de marcher…) ;

- et l’analyse morphologique (empreinte digitale, analyse de l’iris, reconnaissance faciale ou de la voix, forme de la main…)

Pour permettre l’authentification d’un individu, ces techniques requièrent que les caractéristiques collectées soient :

- universelles (présentes chez tout le monde),

- uniques (c’est-à-dire permettant de différencier indiscutablement 2 individus),

- permanentes (leur évolution dans le temps n’affecte pas l’authentification),

- enregistrables,

- mesurables (pour autoriser une comparaison dans le temps) et…

- infalsifiables !

Certaines méthodes biométriques peuvent apparaître plus fiables que d’autres : par exemple, l’analyse morphologique est moins sujette au changement que l’analyse comportementale (qui peut être affectée par le stress). Cependant, toute méthode comporte sa faille, puisqu’il y a quelques années, un hacker chevronné a montré qu’il était facile de copier l’iris d’Angela Merkel en utilisant des photographies en haute résolution !

Authentification par QR Codes : des images cryptées uniques qui remplacent les mots de passe

Cette approche permet aux utilisateurs d’applications mobiles, lors de leur accès à un portail web ou à une application, de s’authentifier en scannant un QR Code grâce à leur Smartphone. Par cette action, ils obtiennent un OTP qui leur donne un accès sécurisé au portail ou à l’application. L’association entre token et QR Codes permet de remplacer les mots de passe à usage unique.

Authentification forte ou multiple : plusieurs vérifications valent mieux qu’une !

En résumé, la notification push est un excellent canal de communication vers les utilisateurs des applications et

L’authentification forte (appelée aussi « authentification à deux facteurs ») ou multiple (Multifacteurs) désigne une procédure qui combine plusieurs méthodes d’authentification pour vérifier l’identité de l’utilisateur : par exemple, une information concernant ce que l’utilisateur sait (mot de passe) et ce qu’il possède (un smartphone) ou bien ce qu’il est (son empreinte digitale).

Cette double (ou multiple) vérification, particulièrement appréciée dans les secteurs critiques tels que la banque, complique la tâche d’un hacker qui, même s’il parvient à franchir le premier obstacle (le mot de passe), ne sera pas arrivé au bout de ses peines.

Cas particulier d’authentification forte : l’enrôlement d’un terminal mobile

L’enrôlement permet de valider l’inscription d’un terminal dans la liste des utilisateurs approuvés d’une application. Lorsqu’un utilisateur inscrit son terminal (lors de la procédure d’enrôlement), il est authentifié et les contenus/applications sont mis à sa disposition selon les restrictions associées à son profil.

L’enrôlement s’effectue une seule fois et se déroule en plusieurs étapes, par exemple :

- L’utilisateur initie l’ajout de son terminal mobile en s’identifiant avec son login et son mot de passe sur l’application (ou sur un portail web, dans certains cas). L’identification est vérifiée et l’application transmet au serveur un identifiant unique du terminal, identifiant qui est associé au login.

- Un code secret est alors généré par le serveur et envoyé par un canal autre qu’Internet (courrier, SMS…) à l’utilisateur. Cela peut être un QR Code qui devra être scanné via le terminal mobile, ou un mot de passe à saisir pour rendre l’application utilisable.

Par la suite, cette application pourra servir de socle fiable pour recevoir des mots de passe OTP permettant à l’utilisateur de s’authentifier, afin d’accéder à des services annexes : la fiabilité de cette approche réside dans le fait qu’il n’est plus besoin, une fois l’enrôlement réalisé, de faire transiter des mots de passe sur internet.

En conclusion…

La tendance actuelle en matière d’authentification, on l’aura compris, est donc de multiplier les strates de défenses pour minimiser les risques, mais sans porter atteinte à l’expérience utilisateur.

Car, si les mobinautes souhaitent accéder en tout lieu et à tout moment aux informations qui les intéressent, ils se montrent tout aussi exigeants en matière d’authentification : toute méthode d’authentification innovante, non intrusive et simple de mise en œuvre qui leur sera proposée, les séduira immédiatement. A l’inverse, n’oublions pas que lors d’un tunnel d’achat (usage où l’authentification est un passage obligatoire et particulièrement sensible), plus les approches sécuritaires sont lourdes, plus le risque d’abandon de panier est grand.

Pour aller plus loin :

Vous souhaitez réagir ou en savoir plus ?

On vous offre un café et, en bonus, la check-list de votre cahier des charges, pour ne rien oublier.

Vous êtes partant(e) ?